jueves, diciembre 11, 2008

miércoles, diciembre 10, 2008

Exploit dia-cero para Internet Explorer

Posted by

Arturo Servin

at

10:16 a.m.

0

comments

![]()

Labels: exploit, IT security, seguridad informática

El IWF retira filtro a Wikipedia

Después de gritos, rayos y sentallas alrededor del Web (o la Web como quieran ponerle) la imagen Virgin Killer de Scorpions de la lista de contenido inapropiado. Creo que esta es una pequeña alarma de lo que puede pasar con la censura en Internet, sobre todo si se hace en un país donde la libertad de expresión es algo importante como en el Reino Unido. Si esto hubiera pasado en otro país (no quiero decir nombres pero todos sabemos de una lista de países donde la censura es algo de todos los días) quizá nadie se hubiera enterado.

Embajada de Francia en China bajo DDoS

De acuerdo al Le Monde (aquí la traducción al Español) el sitio de la embajada de Francia en China ha sido innacesible por varias días. La causa aparente es un ataque distribuido de negación de servicio (DDoS). El atentado aparenta ser por las actuales tensiones en las relaciones de Francia y China debido a la reunión del presidente Francés Sarkozy con el Dalai Lama en Polonia.

Posted by

Arturo Servin

at

9:26 a.m.

0

comments

![]()

Labels: DDoS, dos, IT security, Negación de Servcio, seguridad informática

lunes, diciembre 08, 2008

Adwords de Google para el iPhone y el G1

viernes, diciembre 05, 2008

Vulnerabilidades MS08-067 rondan por ahí

Posted by

Arturo Servin

at

9:19 a.m.

0

comments

![]()

Labels: IT security, Microsoft, security tools, seguridad informática

jueves, diciembre 04, 2008

Primer test de Google Friend Connect

Google Friend Connect en Beta

Y bueno, todo esto es una carrera entre OpenID y sus promotores (MySpace, Yahoo!, Microsoft, IBM, Verisign y Google parcialmente), Google y Facebook por ganar ser el proveedor de identidad de Internet. Por lo pronto a mi gusto esta ganando OpenID (y ojala lo haga por ser estándar), sin embargo por las mismas restricciones del protocolo es posible que en el futuro veamos una combinación de tecnologías donde posiblemente OpenID tenga una parte del proceso pero no todo. Ahora esperemos como empieza a funcionar Friend Connect y que nuevos servicios empiezan a aparecer.

martes, diciembre 02, 2008

Regresa la Cofradia Digital

Pues la Cofradia Digital esta de vuelta. Nuevo diseño pero aún bajo la gorra sigue siendo el mismo sitio, no se si para bien o para mal. Por lo que veo aún no está terminado el rediseño así que igual hay sorpresas más adelante. Como comenté en otro blog post ojalá le den un cambio no solo de diseño sino en el paradigma del sitio para compartir noticias y contenido. Aunque el formato Slashdot fue bueno, creo que ahora se necesitan aplicaciones más sociales y con más interacción de usuarios.

viernes, noviembre 28, 2008

Notas cortas en Intelligencia Artificial (and ML): Google muestra anuncios pro-terrorismo Google Ads <2>

Terrorism: Pursue a certificate in terrorism 100% online. Enroll todayTerrorismo: Consiga un certificado en terrorismo 100% en línea. Inscríbase ahora.

Esto nos recuerda que la IA a veces no es tan inteligente, vamos al final es programada por humanos. Y aunque creo Google a invertido mucho esfuerzo para eliminar spammers, phishers y ahora terroristas aún veremos este tipo de cosas durante algún tiempo. ¿Quién dijo que los anuncios en línea era negocio fácil?

Posted by

Arturo Servin

at

4:56 p.m.

0

comments

![]()

Labels: anuncios, artificial intelligence, google, inteligencia artificial, machine learning

lunes, noviembre 24, 2008

Notas cortas en Intelligencia Artificial (and Machine Learning): Learning (Aprender) <1>

¿Realmente existe la Inteligencia Artificial?

[3] CJCH Watkins, P Dayan, Q-Learning, Machine Learning, 1992 - Springer

Otros recursos recomendados

Stuart Russell y Peter Norvig, Artificial Intelligence: A Modern Approach (2nd Edition) (Prentice Hall Series in Artificial Intelligence)

T. Segaran, Programming Collective Intelligence: Building Smart Web 2.0 Applications

Mark Watson, Practical Artificial Intelligence Programming in Java

Posted by

Arturo Servin

at

8:28 p.m.

0

comments

![]()

Labels: artificial intelligence, inteligencia artificial, machine learning

viernes, noviembre 14, 2008

Adios SPAM ... Hola SPAM

miércoles, noviembre 12, 2008

Notas cortas en Intelligencia Artificial (and Machine Learning): Introducción <0>

Posted by

Arturo Servin

at

7:49 p.m.

0

comments

![]()

Labels: artificial intelligence, machine learning, robots

martes, noviembre 04, 2008

RIP La Cofradia Digital

Posted by

Arturo Servin

at

5:05 p.m.

0

comments

![]()

Labels: blogs, cofradia, microbloging, noticias, podcasts, twitter

Nueva vulnerabilidad RCP de Microsoft explotada y en la red.

Posted by

Arturo Servin

at

9:43 a.m.

0

comments

![]()

Labels: Denial of Service, dos, IT security, Microsoft, seguridad informática

Nueva vulnerabilidad RCP de Microsoft

Posted by

Arturo Servin

at

9:28 a.m.

0

comments

![]()

viernes, octubre 17, 2008

Cloud Computing ¿Sobre Valorado?

¿Cómo sabes cuando un término tecnológico está sobrevalorado?

Cuando no sabes que es o como se come pero todo mundo habla de él.

- La conexión siempre disponible de los clientes a la nube: En ambientes corporativos representa que tu centro de datos y la red de tu usuario tienen que tener altos niveles de disponibilidad. En ambientes personales, pues solo es cuestión de confiar en nuestros infalibles ISPs y sus SLA.

- Costo de conexión de los clientes:

- Propiedad y movilidad de la información de la nube

- Disponibilidad de la información dentro de la nube

Posted by

Arturo Servin

at

2:47 p.m.

0

comments

![]()

Labels: cloud computing, nube, terminales, thin clients

viernes, octubre 03, 2008

Dinero sucio en línea

Es indiscutible que el Internet (y aunque en el discovery channel le digan "la Internet", para mi al menos por cacofonía me parece mejor "el") es una fuente de ingreso para muchos y para algunos es una gran fuente de ingresos. Desafortunadamente como en muchos lugares donde se manejan grandes cantidades de dinero hay algunos que intentan enriquecerse de forma inmediata y para ello recurren a prácticas no-legítimas o al menos en algunos casos poco éticas.

Y aunque este tipo de actividad no es nada nuevo y en general no es ninguna noticia en estos últimos días hubo algunas noticias que me gustaría comentar.

Usuarios cansados de ser víctimas de scams se tomaron la justicia por sus manos y publicaron las fotografías y direcciones postales de los supuestos scammers. De acuerdo a Ars Technica los scamers vendían suscripciones de búsquedas de términos específicos (las cuales pueden ser obtenidas gratuitamente). Pero además utilizaban la inforamción de tarjetas de crédito para hacer pequeños cargos sin autorización de los usuarios. Sin poder cancelar la "subscripción" algunos usuarios llegaron al límite y expusieron a los scammers junto con la información de sus novias. Los sitios usados actualmente se encuentran redirigos a páginas genéricas de aterrizado (park domains).

En otra noticia interesante Microsoft ha demandado a varias compañías de "Scareware". Estas compañías "asustan" a los usuarios enviando falsas alertas de seguridad acerca de los sistemas en donde están corriendo. Estás alertas piden a los usuarios bajar y pagar una nueva versión de software de "protección" para actualizaciones de seguridad, por supuesto la actualización no es necesaria. De acuerdo a Alex Eckelberry, presidente de la comapañía de seguridad Clearwater, este problema está en crecimiento y cada vez es más común. Por mi parte creo que Microsoft ha tomado una buena decisión al demandar a estás compañías. Vamos, Windows no es perfecto pero cargarle santitos de más creo es demasiado.

Y ya entrados en fraudes, resulta que los empleados de varias compañías de apuestas y juegos de mesas en línea (como pocker) abusaron de varias vulnerabilidades en los sistemas para poder tomar ventaja en los juegos. Entre las trampas estaba ver las cartas de los contrincantes. Esto fue descubierto por un jugador australiano que detectó irregularidades estadísticas en las ganancias de algunos jugadores. Esto llevó a las compañias de apuestas a investigar y descubrir que sus empleados habían estafado a los jugadores por más de tres años.

Dos europeos han sido acusados en Estados Unidos con cargos por haber realizado ataques de Negación de Servicio. Los supuestos acusados utilizaron los bots que tenían en su botnet para activar una serie ataques de negación de servicio. Los ataques fueron aparentemente contratados por la empresa Orbit Communication para ser realizados contra dos de sus competidores, Rapid Satellite y Weaknees. Los ataques trajeron pérdidas de acuerdo a los abogados de alrededor $200,000 usd.

Para castigar más fuertemente a los ejecutores de este tipo de ataques en en en el Reino Unido se han hecho algunas modificaciones al "Computer Misuse Act (CMA)" entre las cuales se incluyen la posiblidad de extradición de criminales a ataques computacionales, penas más altas y la inclusión de DoS como parte de los crímenes.

Y para terminar las noticias de las semana resulta que nustros amigos de Skype han estado trabajando con el gobierno Chino para desencriptar información de llamadas hechas a China usando Skype. Entre la información expuesta hay direcciones de IP, número de teléfonos de líneas locales, usernames, passwords, etc. El reporte aquí. Esto nos deja pensando que las compañías son capaces de hacer cualquier cosa con tal forma de cumplir con los "requisitos" gubernamentales que los dejen operar libremente. Esto no es solo en China, también sucede en otros países "más" desarrollados pero "bajo leyes" (hint: CALEA).

Posted by

Arturo Servin

at

12:56 p.m.

0

comments

![]()

Labels: ataques, DDoS, dinero, dos, fraude, leyes, scam, seguridad informática, spam

miércoles, octubre 01, 2008

Mañana se vuelve a acabar el Internet: Un nuevo ataque de negación de servicio

Dos investigadores de seguridad han dado a conocer que cuentan con información sobre un nuevo ataque de negación de servicio que podría traer severas consecuencias al Internet. Esta no sería la primera vez que un descubrimiento de seguridad amenaza la estabilidad de la red y posiblemente como tantas otras no sea la que finalmente acabe con el Internet (si algún día alguna realmente lo hace).

Posted by

Arturo Servin

at

10:01 p.m.

0

comments

![]()

Labels: Denial of Service, dos, IT security, Negación de Servcio, seguridad informática, syn cookie, sync attack, vulnerabilidad

martes, septiembre 30, 2008

Google Time Machine

Posted by

Arturo Servin

at

9:12 p.m.

0

comments

![]()

Labels: archive, archivo, google, motores de búsqueda, search engine

Ataques de negación de Servicio son ahora crimen en el Reino Unido

A partir del 1 de Octubre de 2008 entran en vigor modificaciones al Computer Misuse Act (CMA). Entre las más importantes están el incremento de penas de 6 meses a 2 años, también puedes ser extraditado y que ahora los ataques de negación de servicio se consideran un crimen. Anteriormente estos ataques estaban un poco grises en la legislación de acuerdo a esta nota. Sin embargo Spybot hace un análisis interesante de algunas implicaciones de la ley como el hecho de cometer un error y ocasionar un DoS (ej. un parche mal aplicado)

Una medida que afortunadamente no pasó es la de incluir la distribución de software de hackeo como ilegal, lo cual nos hubiera hecho a muchos unos criminales. Una ley similar es válida en Alemania donde el solo hecho de tener NMAP o AirSnort te hace romper la ley.

miércoles, septiembre 17, 2008

Nueva "Ad Network" en Español

Leo en twitter el anuncio (o lo que yo creo que es el anuncio) de la red publicitaria Q de hipertextual. En pocas palabras Q ofrece espacio publicitario en varios blogs de la red de hipertextual por 900 dólares al mes. Después de analizar un poco el asunto me aventuro a ofrecer mi punto de vista.

martes, septiembre 16, 2008

Explosiones en Morelia

Este post es sólo para presentar mi malestar y protesta como ciudadano mexicano a los recientes acontecimientos cobardes que tuvieron lugar en la ciudad de Morelia, Michoacán durante los festejos de la independencia de México.

Yo espero que esto no quede impune como muchos crímenes en México y algún día se capture y castigue a los autores de estos crímenes cobardes en contra de gente inocente. Es triste ver como día a día la seguridad en nuestro país es un recuerdo y como entre una mezcla mezquina de corrupción, complicidad e ineficiencia las autoridades son incapaces de poner un alto a la inseguridad en nuestro país.

Para quizá para mi sea mucho más fácil que para todos ustedes vivir con esto, pero creanme que es triste ver desde afuera como nuestro pais se unde poco a poco en este mar de impunidad y falta de estado de derecho.

Notas relacionadas:

http://michoacano.com.mx/atentado-de-morelia-durante-el-grito-de-independencia/

docId=144081&docTipo=1&orderby=docid&sortby=ASC

http://www.elfinanciero.com.mx/ElFinanciero/Portal/cfpages/contentmgr.cfm?

http://www.milenio.com/node/80302

http://www.eluniversal.com.mx/primera/31639.html

De google news:

http://news.google.com/news?ned=es_mx&ncl=1249257544&hl=es&topic=h

Posted by

Arturo Servin

at

2:54 p.m.

3

comments

![]()

Labels: atentado, impunidad, México, Morelia, terrorismo

Android Developers Blog: Divide and Conquer

A veces quisiera tener todo el tiempo del mundo para estar probando código y nuevos ambientes de programación. En este caso probar Android Developers Blog: Divide and Conquer en Android por supuesto pero además portar la aplicación al iPhone y porque no a Symbian o a Windows Mobile. Pero como todo en esta vida el tiempo es finito y hay que priorizar, así que por lo pronto sigo programando en mi ambiente de simulación y si me queda tiempo libre un poco de geolocalización.

jueves, septiembre 11, 2008

One Connect de Yahoo!

- Bebo

- Dopplr

- Facebook

- Twitter

- Bebo

- MySpace

- last.fm

- Flickr

- Friendster

- Pulse: Un río de eventos en tu red de amigos similar al newsfeed de Facebook, al Pulse de Plaxo, inherentemente como Friendfeed y el river de Elgg.

- Status: Igual, heredado de otras redes sociales.

- Update de Status a otras redes: Idéntico a ping.fm, con OneConnect es posible hacer un update a varias redes sociales.

- Address Book: Si no me equivoco este fue uno de los primeros conceptos de Plaxo, el hacer un directorio de contactos en línea.

El negocio 90-10 de los motores de búsqueda

Posted by

Arturo Servin

at

12:01 a.m.

0

comments

![]()

Labels: etiquetas, google, microformato, motores de búsqueda, rdf, web semántico

miércoles, septiembre 10, 2008

Sigue los Juegos Paralímpicos vía Twitter o tu gadget móvil

Posted by

Arturo Servin

at

12:56 p.m.

0

comments

![]()

Labels: celular, iphone, laneta.net, móvil, olimpiadas, paralímpicos, twitter

Metáforas en el comercial de Microsoft con Gates y Seinfeld

lunes, septiembre 08, 2008

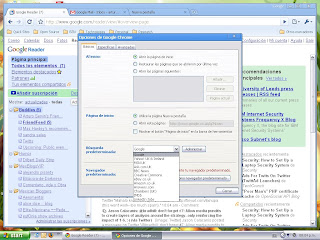

Blogger estrena funcionalidades sociales

Me encuentro con que Blogger ahora te permite "seguir" y mostrar estas preferencias. Inicialmente parecía que solo podían ser blogs de Blogger pero ahora que lo instalo y uso veo que también es posible seguir otros blogs independientes. Creo que para la blogsfera esto es muy importante porque nos permite relacionarnos con otros blogueros con gustos similares a los nuestros o que son fans de nuestro blog.

Es muy sencillo habilitar tu lista de blogs que sigues, simplemente en el Panel de Control de Blogger (Dashboard) encontrarás un "Reading List". En esta puedes añadir manualmente el URL de los blogs que quieres seguir o si usas Google Reader automáticamente importará tus feeds. Posteriormente solo seleccionas los blogs que quieres seguir de forma pública o privada.

El último paso es modificar el "layout" de tu blog y añadir el gadget "Mi lista de Blogs". Inicialmente te dirá que tu lista está vacía, sólo hay que decirle que quieres añadir tu lista de blogs que sigues y eso es todo. Si aún tienes dudas de como instalar esta función puedes checar la página oficial de ayuda.

Update: Al importar tus blogs favoritos de Google Reader, éste es un poco tonto y te re-agrega los blogs a tu lista de subscripciones. Al final terminas con feeds duplicados o con un aquelarre si algunos de los feeds los pre-procesas con Yahoo! pipes.

Posted by

Arturo Servin

at

3:05 p.m.

0

comments

![]()

Labels: blog, blogger, redes sociales, social networks

miércoles, septiembre 03, 2008

La versión oficial de por qué Google abandona a Mozilla

Mi opinión:

- Técnicamente muy válido y creo que las mejoras son creativas e innovadoras

- Es algo que no podrían hacer con Mozilla o Web-kit, unir lo mejor de ambos mundos

- Lo que dije en un post anterior, a Google le gusta tener el control

martes, septiembre 02, 2008

Google Chrome. Rápido y Furioso ... No, Rápido y Feo

Updates:

¿Por qué es tan rápido? Una de las razones es que el rendering de las páginas comparado con Safari (también Web-kit) no es tan bueno

Google Chrome Communications

Opiniones sobre el nuevo navegador de Google

Desde el anuncio oficial de Google acerca de la liberación de su nuevo browser el día de hoy (2 de Septiembre, 2008) he seguido las noticias acerca de éste, sin embargo no he encontrado aún muchas opiniones en Español, así que ahi va.

¿Por qué Google quiere liberar un nuevo browser existiendo alternativas como Firefox y Web-Kit?

La respuesta simple es: Porque puede.

Google es una empresa muy poderosa con la mayor fuerza de investigación en IT y con una gran poder humano e intelectual. Además les gusta hacer las cosas a su manera, y sobre todo tener el control. Cuando Google vió que el Internet móvil era la plataforma que incrementaria sus ganancias inviertieron mucho desarrollando aplicaciones y frustrándose por el hecho de que los navegadores de los celulares eran demasiado básicos. Así que decidió entrar de lleno al mercado, pero no lo hizo uniéndose con Apple en el desarrollo de software para el iPhone (seguro Eric Schmidt tenía información de este proyecto), no se unió a Nokia para seguir desarrollando Symbian o apoyó mas a LiMo. En lugar de creó Android, ¿Por qué no se unió a los demás? Simplemente porque con ninguno tenía el control.

Algo similar pasa aquí. Aunque la relación con Web-Kit sea buena, aunque Google tenga mucha influencia en Mozilla (y ahora más con el nuevo contrato que extendieron 3 años más); al final Google solo puede influenciar, más no controlar.

Por otro lado (de acuerdo a Om Malik), si Microsoft está invirtiendo en anuncios en línea, ¿Por qué Google no puede hacer un browser? Si bien Firefox+Safari están haciendo lo suyo y subiendo su penetración en el mercado de navegadores contra IE (75% aún), esto no es suficiente para Google. Como prueba, que versión están liberando: Windows. Algunos incluso piensan que Safari para Windows fue la plataforma ideal de Google de prueba. Aunque Google es la menos "evil" de las grandes (Microsoft y Apple son mucho más evil que Google) algo trae entre manos, y uno objetivo seguro es IE. Otro objetivo puede ser el desarrollo de un Sistema Operativo dentro de un navegador, o incluso el principio de un nuevo navegador para Android, posiblemente basado también en el proyecto de Mozilla del Firefox Móvil.

Por lo pronto solo queda seguir especulando las verdaras razones de Google, pero de seguro un aliciente es ... dinero. Ya les platicaré después como va instalando el nuevo juguetito de Google, seguro habrá muchas opiniones en la blogsfera en estos días.

Update: El título original de este post era "Mi futuro en cromo. Opiniones sobre el nuevo navegador de Google". Sin embargo leyendo mi feed de twitter descubrí que una de las personas a las que sigo twitteo "My future is chromed", así que creo que me base en eso sin querer para el título del post. Dándome cuenta de mi error, he modificado el título.

lunes, septiembre 01, 2008

Blog Day

Bueno, hoy es el Blog Day , así que aqui van mis 5 blogs preferidos, sin orden de importancia y gusto:

1) Schneier on Security, A blog covering security and security technology.

Tópico: Seguridad en ITEste fue uno de los primeros blogs a los que me hice adicto. Inicialmente porque la seguridad en IT era una de mis áreas de trabajo y ahora para mantenerme al tanto de lo que sucede "out there". Aunque no encontrarán "breaking news" de seguridad, si encontrarán buenos comentarios acerca de noticias interesantes en el mundo de la seguridad. Bruce Schneier es uno de los expertos de criptografía y seguridad que hay que seguir.

2) Alejandro Pisanty

Tópico: Internet, Educación

Definitivamente si quieres escuchar el punto de vista de uno de los expertos y padres del Internet en México el blog del Dr. Alejandro Pisanty es uno de los que debes de leer. Siemrpe tiene ese lado críitico positvo que te deja ganas de investigar más. Quizá este un poco "biased" por nuestra colaboración pasada en Internet2 y mi amistad con Alejandro, pero creo que es su experiencia como director de DGSCA en UNAM, Presidente de ISOC México y miembro de ICANN es algo que hay que valorar.

3) Resumen de Titulares de Noticias, David Treviño

Tópico: Noticias de Tecnología

Este es un resumen diario de las noticias tecnológica más importantes con algunos comentarios editoriales de vez en cuando. El resumen es la evolución de bitcasting, un newsletter que David Treviño enviaba y que ahora tiene además un formato de blog. Definitivamente si no tienes tiempo de leer todos tus twitts, tu friendfeed o checar tus noticias en RSS este es un buen resumen noticioso.

4) Mashable, Social Networking News

Tópico: Redes sociales, startups

Pues como ahora estoy interesado en las redes sociales y que nuevas propuestas de servicios web aparecen día con día este es uno de los sitios que más visito. En este blog de noticias encontrarás las últimas noticias de redes sociales y empresas de tecnología en áreas como motores de búsqueda, web semántico, blogs, microblogging, etc.

5) Bitácora-de-Darkness

Tópico: Tecnología y temas en general

Y por último pero no menos importante este blog es escrito por "Alex" al que no conozco personalmente pero es una de las personas que sigo en twitter. El blog me gusta mucho porque es muy fresco y muy honesto. No abusa del "self-promotion" como otros bloguers y creo que muchos deberíamos seguir su ejemplo (me incluyo en ellos) y no solo repite las noticas sino que aporta sus puntos de vista de una manera positiva y enriquecedora. En su blog toca temas de tecnología y otros temas sociales de la vida diaria. Definitivamente recomiendo su subscripción.

martes, agosto 05, 2008

Vinton Cerf y su propuesta de ancho de banda mínimo garantizado

Hoy Vint Cerf (considerado uno de los padres del Internet, ex-ejecutivo de MCI y ahora Chief Internet Evangelist en Google) publica en el blog oficial de políticas de Google una propuesta de como los ISPs deberían de manejar el tráfico de Internet de los usuarios. El contexto de esto es el siguiente. EL asunto de cómo administrar los recursos de las redes públicas y como proveer mecanismos de regulación se le conoce como “Net Neutrality”. Los que abogan (o consideramos que es importante que la red se mantenga neutral hasta cierto punto) por Net Neutrality piden que la red se mantenga neutral, es decir no haya topes, filtros, rate-limits arbitrarios (o los más radicales de ningún tipo). Por otro lado los ISPs abogan por topes para limitar a los usuarios, estos topes son definidos por ellos mismos. Este asunto ha tomado mucha fuerza en los últimos meses dado los problemas de filtrado de tráfico del proveedor de Internet por cable Comcast.

Cerf menciona que es claro que los ISPs tienen un problema cuando el 5% de los usuarios consumen el 80% de los recursos, pero que el proveer límites de uso de “download/upload” en bytes no es la solución. Cerf entiende muy bien ésto dado su rol como ejecutivo de MCI. Su postura es ahora del lado de Google y de servicios como YouTube que podrían verse afectados, sin embargo a mí me parece bastante coherente. En lugar de un tope de “bajada de bytes” Cerf propone un límite mínimo de ancho de banda garantizado con el cual el usuario puede hacer lo que quiera. El exceso de capacidad se podría utilizar repartiéndolo entre los demás usuarios del ISP. Esta solución suena mucho a los aquellos ayeres de Frame Relay y ATM , ahora en el mundo de Internet tienen mucho sentido de nuevo. Para Cerf (yo opino lo mismo) el control por bytes es inútil porque el usuario muchas veces no tiene control de cuanto está consumiendo (o cuántos de ustedes saben cuántos GB llevan bajados/subidos en el mes o en el día). El mínimo ancho de banda garantizado daría a los ISPs la oportunidad de calcular su infraestructura con una sobrecapacidad real. Esto asegura al consumidor un ancho de banda real y no el “atole con el dedo” que a veces nos dan de 20 Mbps de bajada y acceso “ilimitado”.

Un punto importante de Cerf es que el control de tráfico debe ser agnóstico al proveedor de la información y debe únicamente ser aplicado en base a protocolos y aplicaciones. En otras palabras los ISPs no deben favorecer a ciertos proveedores de información, si se hace una limitación en aplicaciones (e.g. VoIP o video) no es válido favorecer al proveedor A sobre el B. En esta forma los ISPs no pueden decidir quiénes son ganadores y perdedores.

Para todos aquellos interesados en Net Neutrality les recomiendo ampliamente leer la nota original de Vint Cerf y algunos comentarios acerca del post.

Posted by

Arturo Servin

at

12:47 p.m.

0

comments

![]()

Labels: internet, isp, net neutrality, neutralidad red, redes de computadoras

Posts pronto

He estado algo ocupado con mi tesis, mi familia, programando y con otros blog posts un nuevo proyecto que estamos llevando acabo. Pero prometo pronto escribir algo sobre seguridad o el Internet.

Por lo pronto chequen el blog de Bruce Schneider "Schneier on Security: The DNS Vulnerability" acerca de como se ha filtrado ya los detalles de la vulnerabilidad de los DNSs. Yo por lo pronto hoy en la tarde cambio el mio a OpenDNS. Chequen su DNS aquí: 13>0 : DoxPara Research

Posted by

Arturo Servin

at

12:06 p.m.

0

comments

![]()

Labels: dns, movil, post blog, proyecto, red, seguridad informática

miércoles, junio 04, 2008

Video DoS con anotaciones

Pues me puse a jugar con la nueva funcionalidad YouTube de poner letreros y anotaciones. Creo que mi video de Ataques de Negación de Servicio que uso en algunas de las presentaciones de mi trabajo de investigación y papers queda mejor explicado ahora.

Por alguna razón el video embebido no muestra las anotaciones, asi que el link aquí.

jueves, mayo 01, 2008

¿DDoS en las Olimpiadas? Interpol dice que no

De acuerdo a Jean-Michel Louboutin, Director Ejecutivo de Servicios de Policia de Interpol el mayor riesgo de seguridad en las olimpiadas es la seguridad física de los visitantes. En eso estoy de acuerdo, sin embargo en la entrevista que tuvo con PCWorld creo que minimizó el efecto que un ataque de Negación de Servicio Distribuido (DDoS) pudiera ocasionar. Si bien la infraestructura china de telecomunicaciones debe ser más robusta que la de Estonia en el caso de un ataque sincronizado, es posible que algunos servicios como los reportes de noticias o incluso la comunicación vía Internet de los visitantes se vieran afectados. Por otro lado de acuerdo a los reportes de MessageLabs la famosa red de bots "Storm" parece reducirse, esto pueden ser buenas noticias para una predicción de menos ataques de DoS, sin embargo hasta ahora no sabemos si la reducción de bots de Storm se debe a que los usuarios han parchados sus computadoras o si es porque otro grupo de hackers han obtenido el control de los bots.

Por allí en el blog de Bruce Schneier leí un comentario que en cuestiones de segurdad nunca digas "nunca", "es imposible" o "esto no pasará". Yo espero equivocarme, pero seguro habrá más de un ataque a la infraestructura olímpica de comunicaciones y al menos uno logrará su objetivo aunque sea por un breve instante de tiempo.

Este post en inglés

Posted by

Arturo Servin

at

3:51 p.m.

0

comments

![]()

Labels: ataques, DDoS, Denial of Service, IT security, Negación de Servcio, seguridad informática

miércoles, abril 23, 2008

Bot net contra ataques distribuidos de negación de servicio (DDoS)

1178842700

Un grupo de investigadores de la Universidad de Washington pretende utilizar computadoras para limpiar de DDoS el tráfico a servidores protegidos. Para la limpieza quieren utilizar una red de bots que identifiquen el tráfico maligno, lo limpien y entonces lo redirijan al servidor.

Posted by

Arturo Servin

at

8:57 a.m.

0

comments

![]()

Labels: ataques, DDoS, Denial of Service, seguridad informática

lunes, febrero 25, 2008

Rutas envenenadas (Route Poisoning) a YouTube

Esto va a dar mucho que hablar en la comunidad de ruteo. No es algo nuevo, nada que no supiéramos, o nada que no hubiera pasado antes. Las tablas de BGP (Border Gateway Protocol) son uno de los puntos más vulnerables de la infraestructura de Internet junto con los servidores de nombres (DNS). Mientras para los servidores de nombres ya se han puesto algunas medidas de seguridad para evitar los ataques de negación de servicio, para las tablas de BGP aún no hay nada definido. Los grupos de seguridad de enrutamiento del IETF han definido varios RFCs donde se enlistan precisamente los problemas que pueden existir por la falta de seguridad en los protocolos de ruteo y los requerimientos que un protocolo de ruteo seguro debe tener. Lo nuevo en este caso es el perfil del atacado (YouTube de Google) y la razón por lo que pasó (censura)

El problema de la inseguridad de BGP es real y ahora tenemos un caso que va a resonar en los medios (seguramente). Hace unos días Pakistan anunció que bloquearía el acceso a Youtube por considerarlo un sitio con contenido inapropiado (dejaremos por un momento nuestra ideología en contra de la censura por un lado). Un ISP pakistaní (PCCW que realmente está en Hong Kong y según ellos son los más grandes de la región) tuvo la grandiosa idea de bloquear los sitios por Youtube usando infraestructura de ruteo, lo cual es un práctica común cuando apuntamos rutas estáticas a null y anunciamos INTERNAMENTE la ruta de “hoyo negro” a NUESTROS enrutadores. El problema es cuando esto se hace mal y anunciamos EXTERNAMENTE la ruta y esta tiene mejor métrica que la ruta del propietario (en esta caso Google).

El resultado es que PCCW terminó haciendo haraquiri a sus enlaces al recibir todo (o una buena parte de) el tráfico de Youtube. Esto fue un doble ataque de negación de servicio (uno a Youtube por el error de los ingenieros de ruteo de PCCW) y otra al mismo PCCW al saturar sus enlaces con el tráfico de YouTube. Afortunadamente los cuerpos de rescate filtraron las rutas y después de varias horas (aproximadamente 4) YouTube comenzó a volver a la normalidad.

A pesar del final feliz (bueno, esto aun no acaba. No sé si vaya a haber algunas demandas de Google a PCCW por daños), esto nos deja una buena lección de que la infraestructura de ruteo es muy frágil. Aunque BGP es un protocolo muy estable no fue diseñado con la seguridad en mente (sino con estabilidad) y es fácilmente engañado con anuncios falsos. Ahora que hay un precedente, uno de los blancos favoritos de los hackers va a ser posiblemente los enrutadores de ISPs donde la seguridad es baja. En estos casos un enrutador secuestrado podría empezar a inyectar las rutas de la víctima con mejores métricas ocasionando una doble negación de servicio (a la víctima y al ISP al saturar los enlaces –ésto depende del perfil de la víctima-).

Más información: BBC y Znet

Update: Encontré algo más de información en la lista de correo de NANOG donde incluso pueden ver los bloques de IP que fueron erróneamente anunciados.

Posted by

Arturo Servin

at

11:08 a.m.

2

comments

![]()

Labels: Denial of Service, Negación de Servcio, seguridad informática

viernes, febrero 22, 2008

Reinforcement Learning en Sistemas Multiagentes: Caso aplicado a Detección de Intrusos

Esta presentación es parte de los seminarios del Grupo de Inteligencia Artificial de Ciencias Computacionales de la Universidad de York.

Abstract:

En este seminario presentaré una arquitectura distribuida de agentes sensores y agentes de decisión que aprenden como identificar estados normales y anormales en la red mediante el uso de Reinforcement Learning (RL). Los agentes sensores extraen información sobre el estado de la red usando tile-coding como técnica de aproximación de función y envían señales de comunicación en la forma de acciones a los agentes de decisión. Estos a su vez generan acciones en la forma de alarmas al operador de la red. Mediante un proceso en línea, agentes sensores y de decisión aprenden las semántica de las señales de comunicación sin ningún conocimiento previo. En esta presentación describiré el proceso de aprendizaje, la operación de la arquitectura de los agentes y los resultados en la evaluación de este trabajo de investigación.

Y un video de la simulación:

Advertencia, el contenido de este video puede ser molesto para la audiencia (contiene música muy cursi de ABBA)

Posted by

Arturo Servin

at

3:03 p.m.

0

comments

![]()

Labels: Denial of Service, Negación de Servcio, seguridad informática

miércoles, febrero 20, 2008

Wordpress bajo DoS

Que puedo decir, que bueno que tengo mi blog en Blogger y no en Wordpress. Desde el sábado Wordpress, uno de los hostings más populares de blogs ha estado en un ataque de negación de servicio (DoS). De acuerdo al reporte muchos de los blogs han estado inaccesibles tanto para los blogueros como para hacer comentarios.

Posted by

Arturo Servin

at

11:01 p.m.

0

comments

![]()

Labels: DDoS, Denial of Service, Negación de Servcio

domingo, febrero 17, 2008

¿Amazon S3 bajo un ataque de negación de servicio?

Posted by

Arturo Servin

at

12:08 p.m.

0

comments

![]()

Labels: amazon, DDoS, Denial of Service, Negación de Servcio, seguridad informática